Si nadie detecta la amenaza, el ataque pasa al segundo nivel de la cadena con la finalidad de reconocer los recursos que son verdaderamente importantes (Key asset discovery). “Pueden ser los datos de los clientes, la propiedad intelectual del código de software o la propia red; si los atacantes hacen su análisis, seguro van a querer conseguir esa información”, posteriormente se procede al robo de datos (Data exfiltration) y a la propagación dentro de la misma red (Network propagation).

En el tercer y último nivel, el atacante se prepara para hacer el despliegue del software malicioso o ransomware, que, una vez instalado, puede mantenerse inactivo en el sistema hasta que el atacante decida ejecutarlo para proceder al acoso de la víctima y/o extorsión. Todos estos pasos se realizan en un promedio de nueve días, de acuerdo con un estudio reciente entre múltiples brechas reales que adquirieron carácter público, y que el segundo nivel es el de mayor complejidad y al que mayor tiempo dedican los delincuentes. Cada vez son más frecuentes los ataques dirigidos hacia objetivos que los actores maliciosos consideran de alto valor por el dinero que puedan recibir a cambio. En los casos en que no se pide el pago de un rescate, la información extraída de la organización termina a la venta en el mercado ilegal; y también hay situaciones en los que se presenta una doble extorsión, donde los delincuentes hacen una exfiltración de datos y además inhabilitan el acceso al sistema. “Muchas veces ocurre que se paga el rescate y de todas formas tu información ya se fue. Por eso, los organismos de seguridad de cada país desalientan el pago: primero, para no financiar a los criminales; segundo, porque no hay garantía de que vas a recuperar tu información”. by Pablo Flores @cisco

0 Comentarios

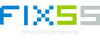

Así, nos encontramos ante un programa de seguridad cuya objetivo es detectar, eliminar y poner en cuarentena cualquier software dañino, virus o malware que intente colarse en nuestro equipo. Si queremos acceder a él para configurarlo o realizar algún análisis seguiremos estos pasos:

Entonces veremos una pantalla como esta:

¿Windows Defender es suficiente para proteger mi equipo?Con el antivirus que nos ofrece Microsoft obtenemos la capa mínima para poder estar tranquilos. Así podemos estar protegidos frente a todo tipo de malware que pueda llegar a nuestro equipo tras la descarga de un archivo. Además, nos protege de los virus que puedan infectar el ordenador mediante la utilización de una memoria USB o trabajando desde una unidad de red. Quizás os pueda interesar saber cómo actuar en el caso de que Windows Defender detecte falsos positivos. En cuanto a la diferencia con antivirus de terceros, éstos suelen ser más completos. Así suelen contar con unos escudos para protegernos mientras navegamos por Internet además de un firewall más avanzado y sencillo de configurar. ¿Entonces con Windows Defender podría ser suficiente para nosotros? Aquí va depender mucho del tipo de usuario que seamos. En el caso de que seas un usuario del tipo que navega siempre por las mismas webs y que podrían clasificarse como seguras, sí podrías utilizar el antivirus de Microsoft con confianza. Nos referimos a páginas web de reconocido prestigio como las de periódicos y agencias de noticias. También si lo usamos en foros de buena reputación, en los servicios de correo electrónico o para trabajar con nuestros archivos en la nube. Por último, si navegamos por muchas webs de distintos contenidos en búsqueda de información, usamos mucho las redes sociales y descargamos muchos archivos ya sea software o contenido pirata nos conviene utilizar un antivirus de terceros. En este caso preferiblemente de pago, porque nos va a ofrecer una mayor protección con más escudos y software adicional de protección que uno gratuito. También uno gratuito, dependiendo del que se elija, puede ofrecer un poco más de protección que el antivirus de Microsoft pero dependerá del que elijamos. créditos: redes zona / Pablo F. -Fixss

Navegador web siempre actualizado: Algunos fraudes electrónicos a través del navegador aprovechan debilidades en su diseño, esto es porque éste es un software muy complejo que consta de varios cientos de miles de líneas de código susceptibles a errores. Por lo que una adecuada práctica de navegación confiable incluye la actualización frecuente de dicho navegador.

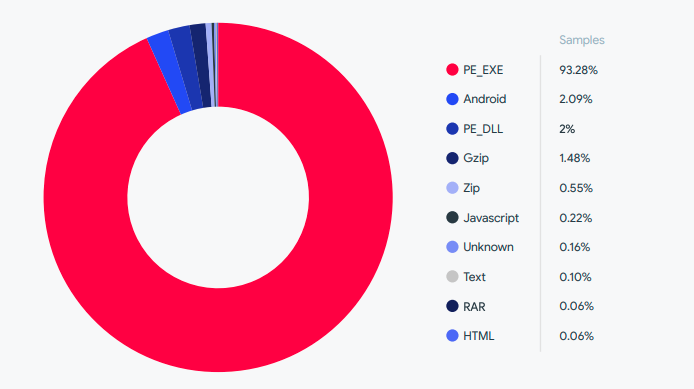

Por otra parte, es importante evitar el uso de software ilegal o procedente de sitios de reputación pobre debido a que pueden alterar de manera nociva el funcionamiento del navegador con la finalidad de interceptar información personal o redirigir el tráfico a sitios fraudulentos. Además, es común que las ligas de descarga de música, imágenes o videos ilegales redirijan a software maliciosos, ya que esta es una forma común que los defraudadores de distribuir el malware. Es muy importante obtener los archivos de fuentes legítimas y legales. créditos: panda AV, seguridad.unam.mx, Pablo Flores -Fixss ¿Sabías que el 93% de ataques Ransomware va dirigido a usuarios que utilizan sistema operativo Windows?

¿Qué es ransomware? Para los que todavía desconocen el significado, se trata de un secuestro de información. Es un sofisticado software que bloquea el acceso a información importante del usuario o del sistema operativo en si, con el objetivo de pedir un rescate a cambio de eliminar todas las restricciones. La propagación de un ransomware se realiza a través de un correo electrónico y/o sitio web, generalmente con la suplantación de identidad, en el cual se utiliza un software de explotación para tomar el control de todo el sistema operativo y por supuesto, cifrar los archivos.

¿Cómo podemos prevenir una infección de este tipo?

Créditos: Virustotal / Kaspersky

Se habla de más del 90%. Su éxito se basa en la simplicidad de uso para cualquier persona, su practicidad y adaptabilidad en cualquier plataforma. para editar.

El incremento de su uso en las últimas semanas ha generado una tarea a muchos piratas cibernéticos para poner en tela de juicio la seguridad y privacidad de la misma. A tal punto que él FBI y muchas empresas privadas e instituciones de gobierno hayan decidido no utilizarla y alertar a los usuarios. Se trata de un método denominado ZoomBombing. Este término se refiere a una forma de acoso cibernético donde se han interceptado llamadas por personas no identificadas donde han publicado imágenes y vídeos pornográficos y lenguajes obscenos o racistas a las reuniones en vivo.. Por otro lado se ha hablado de los problemas de privacidad haciendo notar que Zoom ha compartido datos personales a Facebook incluso sin tener cuenta de Facebook. Como todo caso hay que dar la oportunidad a la parte afectada. Zoom ha salido a dar sus declaraciones a las acusaciones que se le hacen. Han aceptado los problemas de seguridad y privacidad y han estado trabajando muy duro para mitigar estos problemas. Han realizado ya una serie de actualizaciones y están por lanzar en estos días una actualización más. Dejamos al final de este artículo el enlace de la compañía Zoom. Fixss ha estado revisando de cerca cómo se desenvuelve este tema para tomar las medias con sus clientes. Sin embargo el usuario juega un papel crítico a estos eventos y es importante que tomen las siguientes medidas de seguridad:

Blog Zoom.: https://blog.zoom.us/wordpress/2020/04/01/a-message-to-our-users/ Autor: Pablo Flores |

Site powered by FIXSS